¿Buscas alguna otra cosa?

Table of Contents

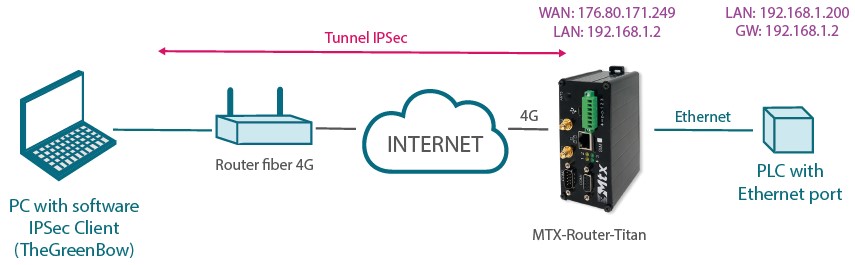

Detalles del escenario

Desde un PC se pretende acceder remotamente a la configuración de un router Titan 4G y a la configuración de un PLC que está conectado al puerto Ethernet de dicho router Titan. Todo ello a través de una conexión segura de tipo IPSec. Se pretende utilizar IKEv2 y autenticación EAP.

Descripción del ejemplo

Básicamente con este ejemplo se pretende crear una VPN IPSec desde un PC (el cual dispone de un software de Cliente IPSec como puede ser TheGreenBow el cual es utilizado en este ejemplo) contra un router Titan 4G remoto que actuará como Servidor IPSec el cual tiene a su vez conectado un PLC a su puerto Ethernet.

Configuraciones y requisitos previos

El requisito básico para poder llevar a cabo la aplicación es que la tarjeta SIM introducida en el router Titan que actuará como IPSec Server debe disponer de una dirección IP pública y estática. Ello es necesario para poder acceder remotamente desde un PC conectado a la internet pública. Asegúrese también que todos los Titanes están en hora correcta, pues la gestión de generación y validez de los certificados lo necesita.

Configuración IPSEC del router Titan

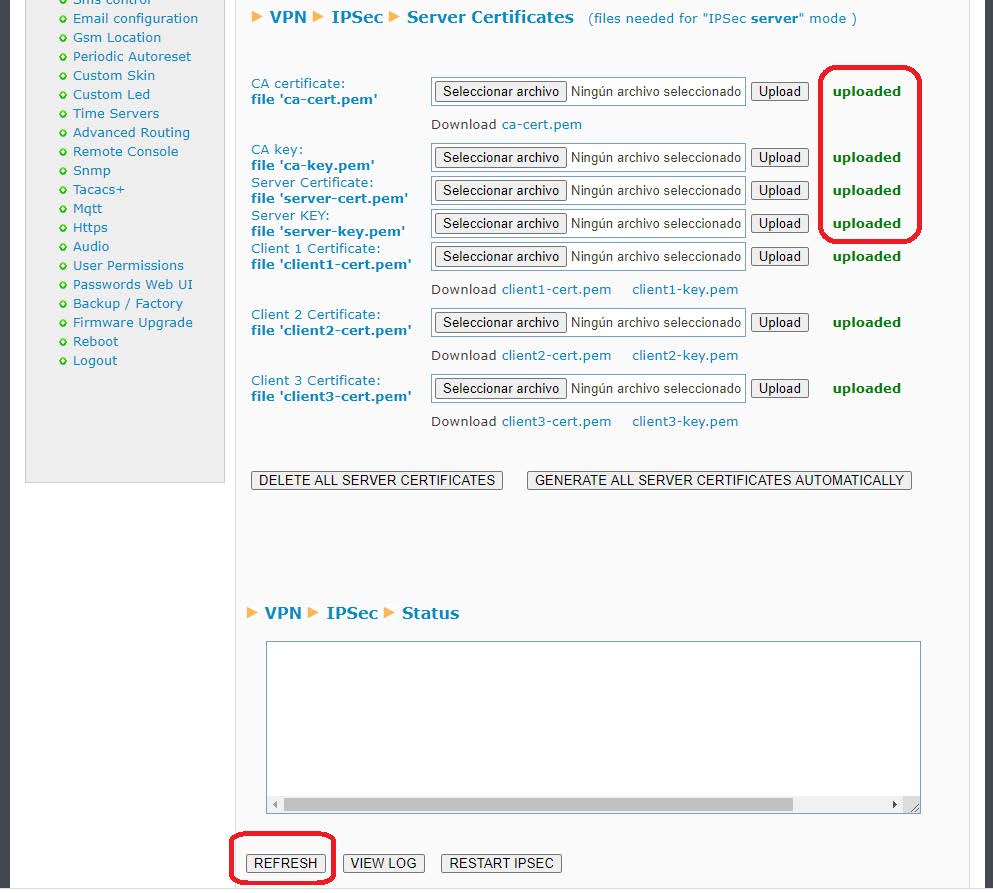

Lo primero que debe hacerse es ir al menú “VPN > IPSEC”. Para la configuración prevista necesitaremos los certificados “ca-cert.pem”, y “server-cert.pem”. Obviamente también sus claves privadas “ca-key.pem” y “server-key.pem”. En este punto se tienen dos posibilidades. 1. Si se dispone de dichos certificados pueden subirse manualmente desde la sección marcada en rojo:

2. Si no se dispone de certificados, el router Titan dispone de un botón que los creará. Cuando pulse el botón se generarán automáticamente todos los certificados. El proceso puede tardar hasta 5 minutos en finalizar. Pulse el botón “REFRESH” para comprobar el estado del proceso.

En este ejemplo, utilizaremos la segunda opción para generar automáticamente todos los certificados. Para ello debe pulsarse el botón “GENERATE ALL SERVER CERTIFICATES AUTOMATICALLY”. Nota muy importante: Asegúrese que el router está en hora antes de generar los certificados. Tras finalizar el proceso correctamente, éste será el resultado: Dicho contenido debe adaptarse al ejemplo e insertarse en las casillas apropiadas. Para “ipsec.conf”:

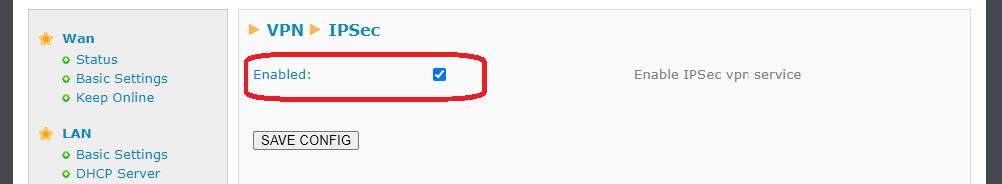

Una vez se dispone de los certificados necesarios, debe procederse a la configuración en sí de la VPN. Para ello debe activarse la casilla “Enabled” que se encuentra en el inicio de esta página de configuración y pulsar el botón “SAVE CONFIG”.

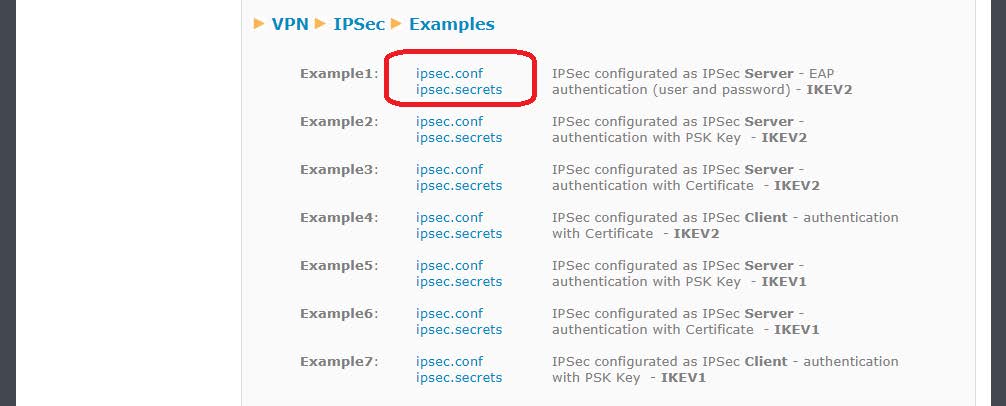

Por último, al estar basado el servicio IPSec del router Titan en strongswan, deben configurarse los ficheros “ipsec.conf” e “ipsec.secrets”. Lo más sencillo es acudir a los ejemplos de la parte inferior de la página y obtener el ejemplo más parecido a lo que se pretende configurar. En el caso de esta nota de aplicación se escoge el Ejemplo 1, haciendo click (descargando) los ficheros “ipsec.conf” e “ipsec.secrets” correspondientes, los cuales abriremos con un block de notas para obtener su contenido.

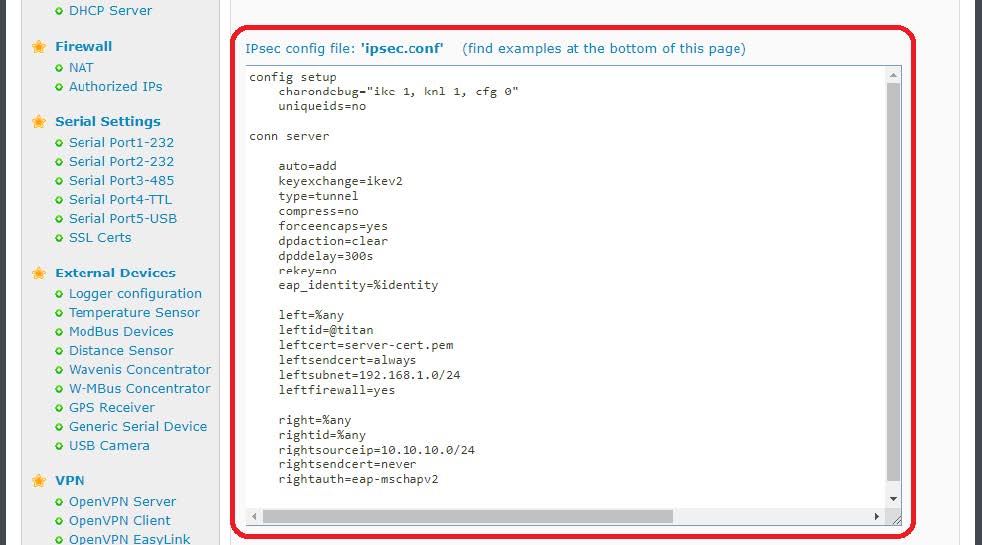

Dicho contenido debe adaptarse al escenario concreto de la nota de aplicación e insertarse en las casillas apropiadas. Para “ipsec.conf”:

Y para “ipsec.secrets” (previamente debe hacerse click en la leyenda “Show/Hide” para mostrar la casilla):

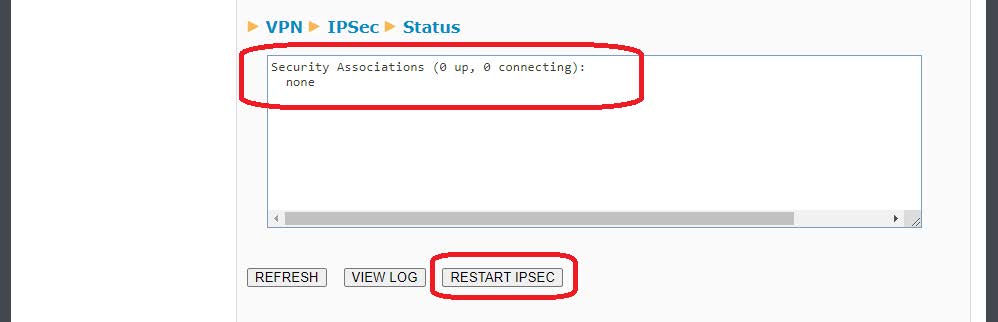

Y seguidamente se pulsará el botón “SAVE CONFIG”, que grabará el contenido de ambos ficheros en la memoria interna del router Titan. Por último, si al arrancar el router no estaba iniciado el servicio IPSec (es decir, la casilla “Enabled” no estaba activa) debe reiniciarse el router completamente (menu “Other >> Reboot”). Si ya estaba iniciado el servicio IPSec (casilla “Enabled“ activa), puede pulsarse únicamente el botón “RESTART IPSEC” para reiniciar el servicio IPSec con la nueva configuración sin necesidad de reiniciar el router completamente, opción mucho más rápida.

Una vez reiniciado el router o pulsado el botón “RESTART IPSEC” (si el servicio ya estaba activo), aparecerá el estado de la conexión IPSEC como se indica a continuación. Si la casilla Status aparece en blanco es que quizás todavía no se ha iniciado el servicio. Espere unos segundos y pulse el botón “REFRESH”.

Configuración IPSEC Cliente

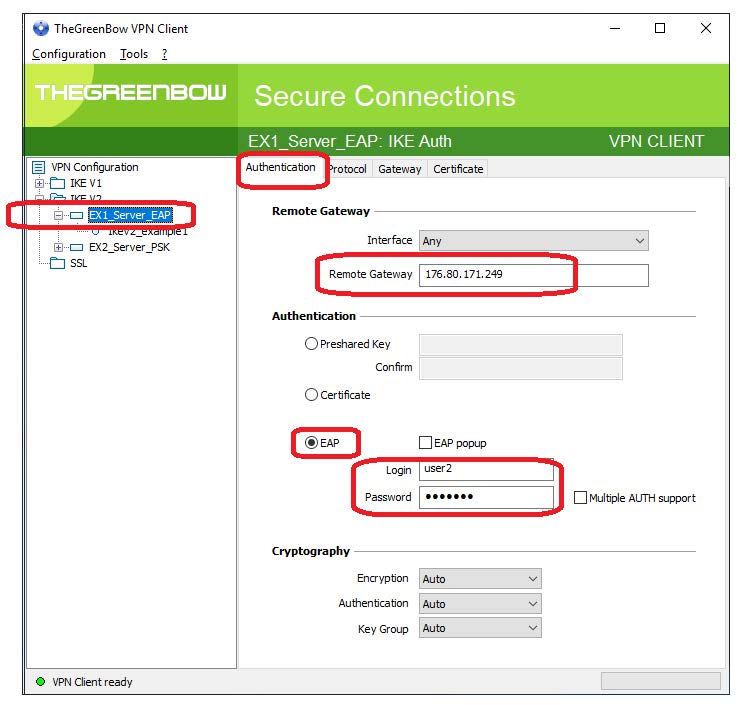

En este ejemplo se utilizará el conocido software TheGreenBow para PC como software IPSec cliente para conectarse contra el router Titan. A continuación se muestran unos pantallazos con la configuración básica de cada sección.

1. En la sección “Authentication” de la conexión de tipo IKEv2 debe indicarse la dirección IP pública del router Titan (en el caso de este ejemplo es 176.80.171.249) y el método de autenticación EAP. Añadiremos uno de los dos usuarios que especificamos en el fichero “ipsec.secrets”:

Login: “user2”, Password: “mypass2”.

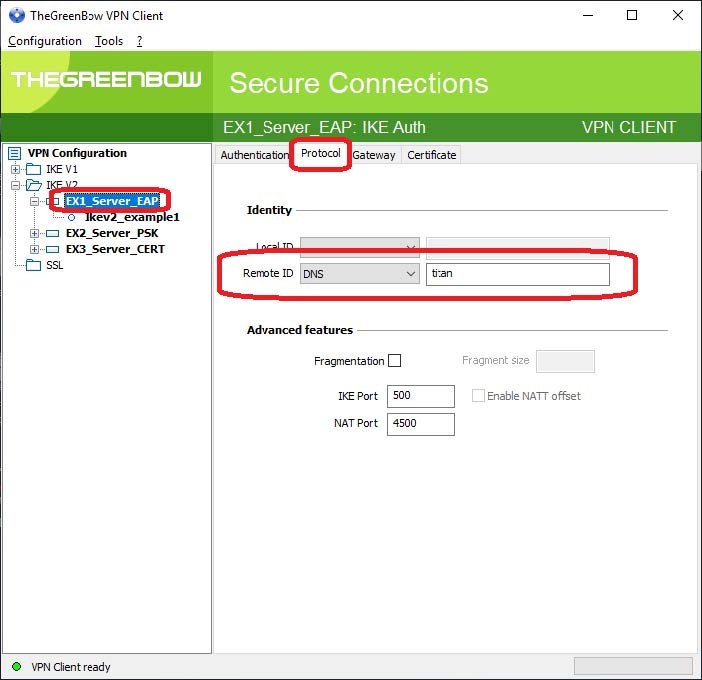

2. En la sección “Protocol” debe configurarse como se indica a continuación

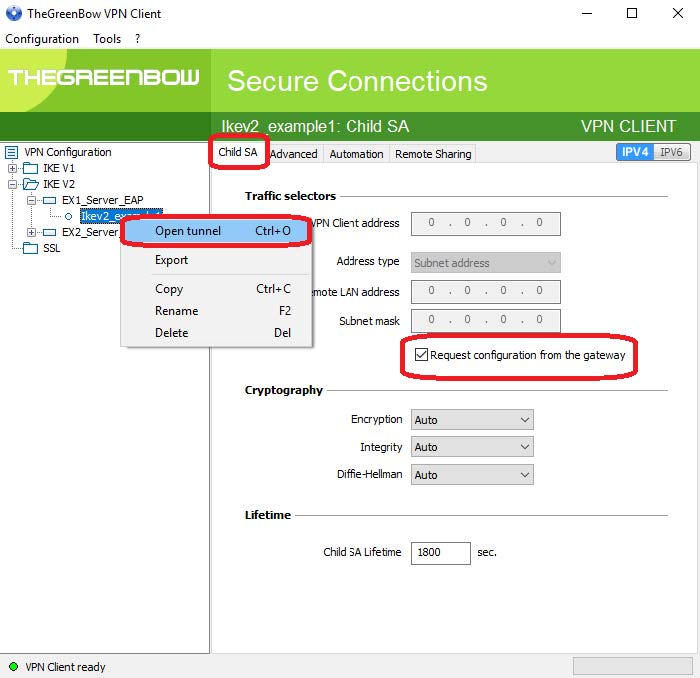

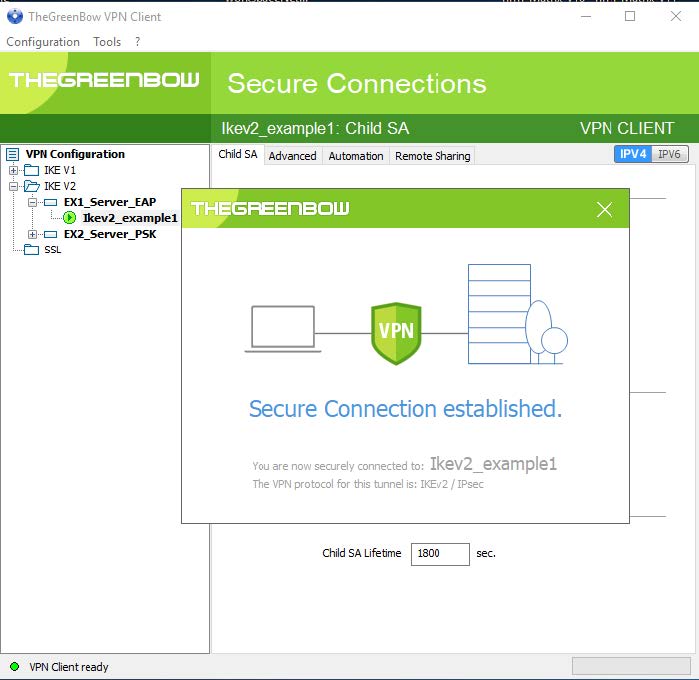

3. Por último, en la pestaña “Child SA” indicamos que se desea obtener la configuración del propio router Titan. Seguido de ello ya es posible abrir el túnel IPSec haciendo click con el botón derecho del ratón sobre la conexión y pulsando la opción “Open tunnel” como se muestra en la siguiente pantalla.

Comprobando la conectividad

Si la conexión se ha realizado con éxito, tan solo resta comprobar la conectividad, es decir, que desde el PC IPSec cliente sea posible acceder tanto al router Titan (IP: 192.168.1.2) como al PLC que cuelga del él (IP: 192.168.1.200). Para ello es posible realizar unos simples PING.

Ping realizado desde el PC hacia el router Titan a través de la VPN IPSec:

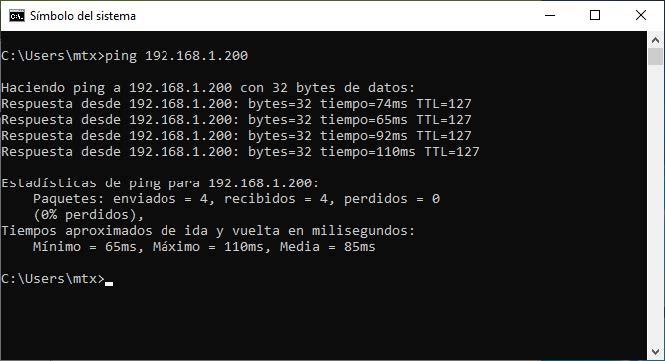

Ping realizado desde el PC hacia el PLC a través de la VPN IPSec:

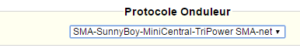

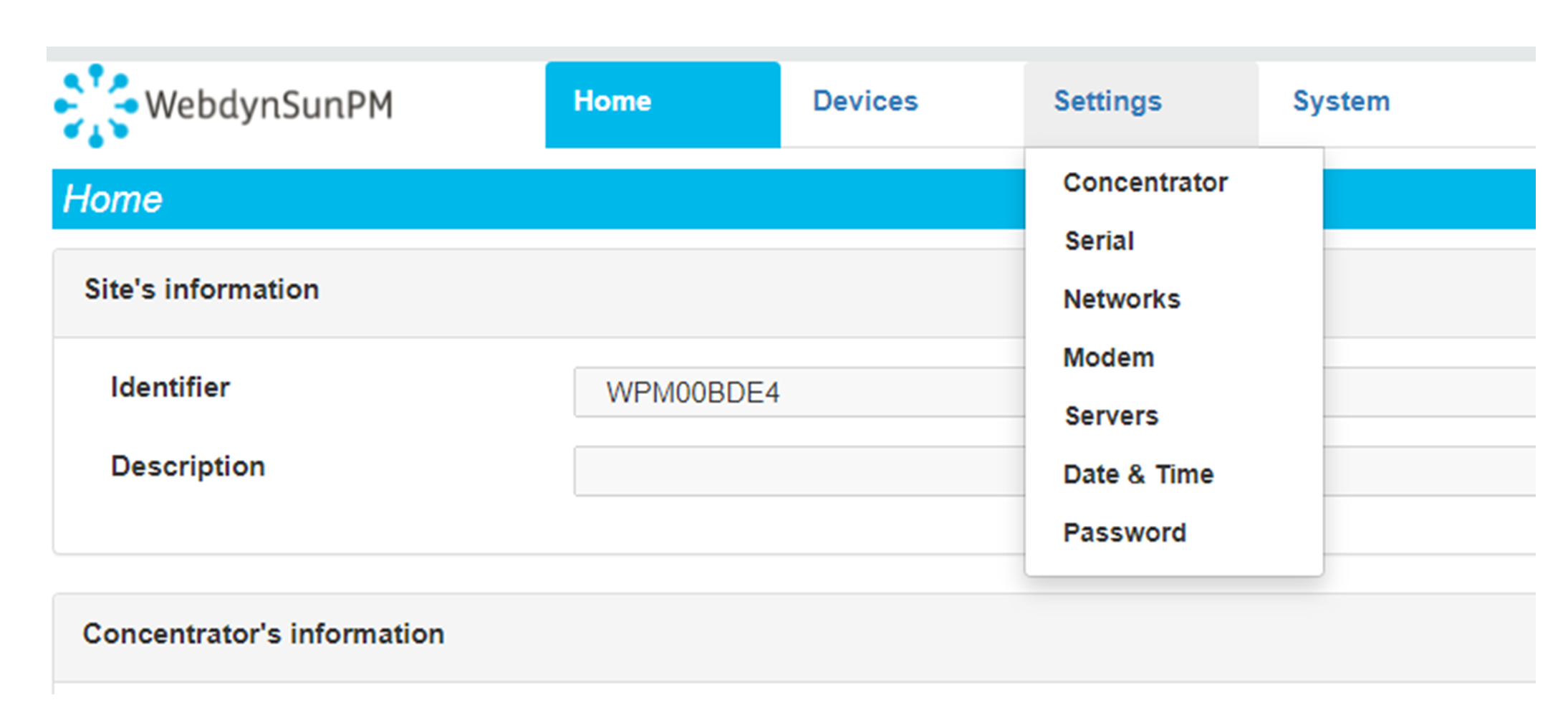

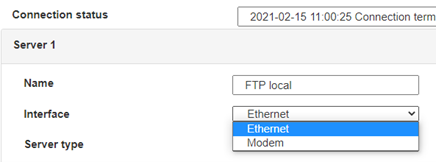

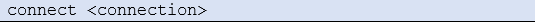

Ingresar el modo de conexión «ethernet» o «módem»:

Ingresar el modo de conexión «ethernet» o «módem»:

En el caso de una configuración por ethernet, tener el cuidado de que los parámetros IP sean compatibles con el acceso al servidor según la configuración de la red local del concentrador. En el caso de una conexión por ethernet, la configuración debe ser compatible con la topología de la red local del concentrador para que pueda acceder a los servidores. Esta configuración se hace a través de la página de configuración «Networks» (ver capítulo 3.2.2.3: «Redes (Networks)«).

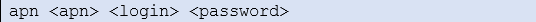

En el caso de una conexión por módem, la configuración del módem debe ser correcta antes de poder efectuar una conexión. Esta configuración se hace en la página de configuración «Modem» (ver capítulo 3.2.2.4: «Módem«).

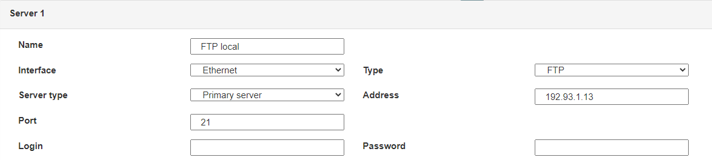

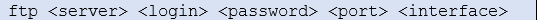

Los parámetros de los servidores a configurar como mínimo son los siguientes:

En el caso de una configuración por ethernet, tener el cuidado de que los parámetros IP sean compatibles con el acceso al servidor según la configuración de la red local del concentrador. En el caso de una conexión por ethernet, la configuración debe ser compatible con la topología de la red local del concentrador para que pueda acceder a los servidores. Esta configuración se hace a través de la página de configuración «Networks» (ver capítulo 3.2.2.3: «Redes (Networks)«).

En el caso de una conexión por módem, la configuración del módem debe ser correcta antes de poder efectuar una conexión. Esta configuración se hace en la página de configuración «Modem» (ver capítulo 3.2.2.4: «Módem«).

Los parámetros de los servidores a configurar como mínimo son los siguientes:

Por lo tanto, hay que los campos: «Interface», «Type», «Server type», «Address», «Port», «Login» y «Password».

Los otros campos se pueden dejar a los valores por defecto, a condición de que los repertorios hayan sido creados antes correctamente. (Ver capítulo 3.1.2 : «Archivos de configuración« para más detalles.

Por lo tanto, hay que los campos: «Interface», «Type», «Server type», «Address», «Port», «Login» y «Password».

Los otros campos se pueden dejar a los valores por defecto, a condición de que los repertorios hayan sido creados antes correctamente. (Ver capítulo 3.1.2 : «Archivos de configuración« para más detalles.

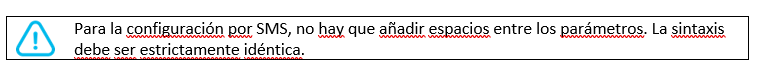

Esperar. El concentrador arrancará con su configuración de fábrica.

Esperar. El concentrador arrancará con su configuración de fábrica.